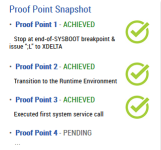

OpenVMS on x86 - Proof Point 3

24.8.2018 - OpenVMS on x86 hat seinen "Proof Point 3" erreicht!

Als Proof-Point-3 wurde folgendes Ziel definiert:

"Erfolgreiche Ausführung eines System-Service-Calls"

Diese Aufgabe besteht aus folgenden wesentlichen Teilen:

- Richtiges Setup der Dispatching Tables

- Initialisieren des x86 SYSCALL Mechanismus

- Erfolgreiches Zurrückkehren aus dem Call in den Prozesskontext.

Viele dieser Aufgaben sind komplett neuer Code für die x86 Plattfom, der in das bestehende VMS System Services Interface integriert werden musste.

Gratulation an das Kernel Development Team von VSI.

Die offizielle Mitteilung von VSI finden Sie hier: http://vmssoftware.com/updates_port.html#pp3

Oracle Critical Patch Update für Juli 2018 verfügbar

18.7.2018 - Oracle hat das Quartals Critical Patch Update für Juli 2018 herausgebracht.

In gewohnter Manier wurden wieder in so gut wie allen Oracle Produkten viele Lücken gestopft.

Natürlich sind auch wieder Fixes für Meltdown und Spectre Lücken enthalten.

Datenbankseitig gibt es die Patches nicht nur für die Versionen 11.2.0.4, 12.1.0.2 und 12.2.0.1 der Oracle Datenbank, sondern natürlich auch für 18.1 und 18.2., wobei diese beiden Versionen nur in der Cloud und für Engineered Systems verfügbar sind.

Wir empfehlen, so bald wie möglich mit dem Einspielen der Patches zu beginnen.

Der Ausgangspunkt für die Bewertung der Lücken ist wie immer bei Oracle zu finden:

Den Überblick über die Security-Alerts finden Sie bei Oracle hier:

OpenVMS

Für Oracle 11.2.0.4 auf OpenVMS steht das aktuelle Patch Update unter "Patch 27734982 - Database Patch Set Update 11.2.0.4.180717" zur Verfügung.

OpenVMS und Alert CVE-2018-8897

29.6.2018 - VMS Software, Inc. (VSI) äussert sich zum Security Alert CVE-2018-8897.

VSI OpenVMS ist von dieser Lücke nicht betroffen, was primär auf seine von grund auf unterschiedliche 4-Mode Architektur zurückzuführen ist. OpenVMS implementiert folgende Aufgaben unterschiedlich zu anderen Betriebssystemen:

- OpenVMS ist nicht auf ein PUSH von CS auf den Interrupt-Stack angewiesen, um den vorherigen Mode zu ermittlen. Daher kann OpenVMS dahingehend auch nicht vorgemacht werden, dass es bereits vor dem Interrupt im Kernel-Mode gelaufen ist.

- OpenVMS verwendet eine andere Methode zum Umschalten von GSBASE. OpenVMS macht diesen Switch immer mit, um sicherzustellen, das die User-Mode GSBASE immer der Kernel-Mode GSBASE entspricht.

OpenVMS on x86 - Proof Point 2

5.7.2018 - Aus gewöhnlich gut informiertem Kreisen wird verlautet: OpenVMS on x86 hat seinen "Proof Point 2" erreicht!.

OpenVMS auf x86 kommt nun über den Boot-Prozess hinaus und kann Routinen in der Laufzeit-Umgebung ausführen.

Neben den wesentlichen Komponenten Compiler, Linker, Loader und Executive-Code aus dem Kernel, der das Context-Switching übernimmt, steht nun vor allem auch der XDELTA Debugger zur Verfügung, mit dem diese Erfolge verifiziert wurden.

Gleichzeitig konnte auch der Aufruf von Routinen in externen Images getestet und verifiziert werden.

Gratulation an das Kernel Development Team von VSI.

Update 11.7.2018:

Die offizielle Mitteilung von VSI finden Sie hier: https://www.vmssoftware.com/updates_port.html

Oracle Database on OpenVMS zertifiziert auf VSI OpenVMS und Itanium i6

29.6.2018 - Oracle erweitert die Zertifizierungsmatrix für die Oracle Datenbank auf OpenVMS.

- Oracle Database 11.2.0.4 für Itanium wurde bereits im Mai 2018 auf VSI OpenVMS 8.4-2L1 auf Intel Itanium i6 Systemen von HPE zertifiziert.

- Die Zertifizierung der Oracle Database 10.2.0.5 für Itanium auf der selben Plattform erfolgte nun im Juni 2018.

Es stehen somit die neuesten Produkte der Oracle Datenbank für OpenVMS auch auf den neuesten Hardwaregenerationen und Betriebssystemversionen zur Verfügung.

Details dazu finden Sie in der Oracle Support Note Doc ID377470.1 - hp Itanium OpenVMS Certification Matrix.

Natürlich gibt es auch die letzten Patch Set Updates für OpenVMS. Die entsprechenden Verlautbarungen finden Sie hier: