Microsoft vs. FinFisher: Windows Defender ist gegen den Staatstrojaner gewappnet

13.3.2018 - Microsoft hat den Staatstrojaner des deutsch-britischen Unternehmens FinFisher auseinandergenommen und den Windows Defender sowie Office 365 mit den gewonnenen Erkenntnissen trainiert. Beide Produkte sollten nun besser gegen ähnliche Angriffe schützen.

Die hochentwickelte Malware FinFisher der gleichnamigen deutsch-britischen Firma wird an Strafverfolger und andere staatliche Behörden vertrieben, die damit die Rechner von Verdächtigen durchsuchen oder sogar fernsteuern können. Microsoft kämpft bereits seit Jahren mit verschiedenen Versionen des Trojaners der Firma und den Sicherheitslücken, die ausgenutzt werden, um die Schadsoftware auf die Geräte von Zielen zu schleusen. So hat Microsoft zum Beispiel im September 2017 eine Sicherheitslücke im .NET-Framework (CVE-2017-8759) geschlossen, die von FinFisher missbraucht wurde. Die Firma nahm sich außerdem den Schadcode selbst vor, um die verschiedenen Sicherheitstechniken in Windows und Office 365 gegen ihn abzuhärten.

Microsofts Sicherheitsforscher haben ihre Ergebnisse nun der Öffentlichkeit präsentiert. Das sei kein einfaches Unterfangen gewesen, räumt die Firma ein. Sie habe neue Techniken entwickeln müssen, um dem Schadcode zu Leibe zu rücken.

Lesen Sie mehr dazu bei heíse.de

WordPress dominiert die Content-Management-Systeme

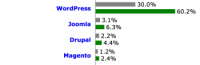

5.3.2018 - Eine Statistik zeigt: Das freie CMS WordPress ist erstmals auf mehr als 30 Prozent aller Websites installiert, gefolgt von weiterer Open-Source-Software. Doch die meisten Websites verzichten auf ein solches System.

Das freie Content-Management-System WordPress erreicht erstmals eine Verbreitung von 30 Prozent unter den 10 Millionen meistbesuchten Webseiten. Ermittelt hat die Statistik W3Techs, ein Dienst des österreichischen Beratungsunternehmens Q-Success, das dazu Daten zur Beliebtheit von Websites, Amazons Tocherfirma Alexa verwendet.

Auch auf den Plätzen zwei bis vier des Rankings steht mit Joomla, Drupal und Magento ebenfalls Open-Source-Software, wenn auch mit erheblich geringerem Anteil (3 Prozent und darunter). Unter den Webseiten, die ein CMS verwenden, kommt WordPress als populärstes CMS auf einen überragenden Anteil von über 60 Prozent, gefolgt von Joomla mit lediglich 6,3 Prozent. Immerhin setzen nach dieser Erhebung mehr als die Hälfte der Websites im Internet keinerlei CMS ein (50,2 Prozent)

Quelle: heise.de

Let's Encrypt verschiebt Wildcard-Zertifikate

2.3.2018 - Eigentlich wollte Let's Encrypt ab 27. Februar auch Wildcard-Zertifikate ausstellen. Nun verschiebt die kostenlose CA das neue Feature auf einen unbestimmten Termin im ersten Quartal. Auch die neue Protokoll-Version ACME 2.0 kommt später.

Let's Encrypt stellt vorerst weiter keine Wildcard-Zertifikate aus. Eigentlich wollte die Zertifizierungsstelle am 27. Februar die neue Version 2.0 des ACME-Protokolls zum automatischen Beantragen und Prüfen von SSL-Zertifikaten freigeben. Mit der hätten Admins auch Zertifikate beziehen können, die mit einer Wildcard (*) beliebige Subdomains abdecken. Nun verzögert sich der Termin um unbestimmte Zeit.

In den "Upcoming Features" nennt Let's Encrypt lediglich das erste Quartal 2018 als Starttermin. Eine Erklärung zu der unerwarteten Verzögerung versteckt sich auf der Community-Seite. Dort erklärt Josh Aas, Chef der ISRG, der Betreibergesellschaft von Let's Encrypt, dass die Probleme mit der TLS-SNI-Verifizierung sämtliche Entwickler für zwei Wochen von allen geplanten Aufgaben abgehalten hätten. ACME 2.0 wäre zwar fertig, müsste jetzt aber noch ausgiebig getestet werden. Einen Termin, wann diese Arbeiten abgeschlossen sind, nennt er bislang nicht.

Quelle: heise.de

Have I Been Pwned: Auch Regierungen suchen nach Datenlecks

4.3.2018 - Das freie Pwned-Passwords-Projekt ist mittlerweile enorm populär. Sogar Regierungen suchen automatisiert nach geleakten Mail-Adressen. Der Gründer zieht eine Zwischenbilanz.

Die Website "Have I Been Pwned" (HIBP) des unabhängigen Sicherheitsforschers Troy Hunt ermittelt, ob eine E-Mail-Adresse in einem öffentlich gewordenen Hack auftaucht. Mittlerweile umfasst die Datenbank dahinter mehrere hundert Millionen Einträge. Diesen Dienst nutzen immer mehr Personen und Institutionen, darunter Mitarbeiter der britischen und australischen Regierung, wie Engadget meldet.

Hunt blickt in einem Blogbeitrag auf die enorm gestiegene Popularität seines Projekts zurück und schildert, dass sich erfreulicherweise immer mehr Firmen und Institutionen für die automatische Domain-Prüfung registrierten. Darunter befinden sich oft zahlreiche Abteilungen aus einer größeren Einrichtung. Um unnötige Mehrarbeit zu vermeiden, gestattete er daher nach Überprüfung nun dem britischen National Cyber Security Centre (NCSC) das Überwachen sämtlicher Regierungsdomains des Vereinigten Königreichs. Ebenso verfuhr er beim Australian Cyber Security Centre für australische Regierungsdomains.

Auf der Website HIBP können alle Interessierten ihre E-Mail-Adresse eingeben und erhalten Auskunft, ob diese in einem Hack auftaucht, der in der Datenbank des Projekts erfasst wurde. Hunt stellt auch ein API für eine automatisierte Abfrage bereit. Administratoren können diese Überprüfung zudem für eine von ihnen verwaltete Domain vornehmen.

Auch das direkte Prüfen von Passwörtern ist mittlerweile möglich – eine Verbindung zwischen einem gehackten Passwort und dem zugehörigen Nutzerkonto oder einer E-Mail-Adresse gibt die Website aus guten Gründen allerdings nicht preis. Das Angebot eignet sich etwa dafür, bei einer Nutzerregistrierung solche geleakten Passwörter gar nicht erst zu akzeptieren.

Quelle: heise.de

Memcached Amplification Attack: Neuer DDoS-Angriffsvektor aufgetaucht

28.2.2018 -

Öffentlich erreichbare Memcached-Installationen werden von Angreifern für mächtige DDoS-Attacken missbraucht. Die Besitzer dieser Server wissen oft nicht, dass sie dabei helfen, Webseiten aus dem Internet zu spülen.

Vor ein paar Tagen ist eine neue DDoS-Angriffstechnik aufgetaucht, die Memcached-Server missbraucht, um Zielwebseiten im Internet mit Traffic zu bombardieren. Als Distributed Denial of Service (DDoS) bezeichnete Angriffe gibt es seit Jahrzehnten. Sie machen sich die unterschiedlichsten Techniken zunutze, um Zielwebseiten mit Netzwerkverkehr zu überfordern und unerreichbar zu machen. Komplett neue Angriffsvektoren tauchen dabei nur recht selten auf.

Nun meldet die deutsche DDoS-Schutzfirma Link11 einen solchen bisher unbekannten Angriffsweg. Laut Sicherheitsforschern der Firma missbrauchen die Angreifer die Serversoftware Memcached. Dabei handelt es sich um Open-Source-Software, die dafür verwendet wird, beliebige Daten im Speicher eines Systems abzulegen, damit Zugriffe auf diese Daten beschleunigt werden können – da sie dann nicht mehr von Festplatten oder SSDs gelesen werden müssen. Memcached wird oft dafür eingesetzt, das Datenbank-Backend von dynamischen Webseiten zu beschleunigen.

Standardmäßig lauscht der Memcached-Server dabei auf Port 11211 nach Anfragen und schickt daraufhin die im Speicher-Cache liegenden Daten an den Client, der diese angefragt hat. Offensichtlich gibt es im öffentlichen Netz haufenweise Memcached-Server, die auf Port 11211 auf Anfragen beliebiger Systeme warten. Wie Link11 entdeckt hat, missbrauchen Angreifer diese öffentlich erreichbaren Server und lenken die Antworten auf ihre Anfragen auf Zielwebseiten, die sie aus dem Netz blasen wollen.

Bei dieser Art DDoS handelt es sich um sogenannte Redirection- oder Amplifikation-Angriffe. Sie nutzen verwundbare Drittserver, die vom Angreifer angetriggert werden und daraufhin das Ziel mit Traffic belegen. Das hat den Vorteil, dass der Angreifer nur vergleichsweise wenig Netzwerkverkehr erzeugen muss und sich hinter dem Drittserver verstecken kann. Die Seitenbetreiber beim Opfer sind in solchen Fällen oft verwirrt und halten zuerst die Opfer mit den missbrauchten Servern für die Täter.

Die von Link11 beobachteten Angriffe dauerten bis zu zehn Minuten lang an. Der auf die DDoS-Ziele gerichtete Traffic schwankte dabei zwischen 100 und 200 Gbit/s – maximal wurden 296 Gbit/s erreicht. Die meisten der Angriffe gingen von den USA aus. Aber auch aus Frankreich, den Niederlanden, Kanada und weiteren Ländern konnte Link11 Angriffe aufzeichnen. 14 Angriffe sollen von Deutschland aus angestoßen worden sein.

Administratoren, die Memcached-Server betreiben sollten zwingend sicherstellen, dass diese nicht aus dem öffentlichen Netz erreicht werden können. Ansonsten laufen sie Gefahr, in derartige Angriffe verwickelt zu werden. Zumal die Angreifer aus den Caches beliebige Daten auslesen können.

Als Nebenprodukt eines solchen Angriffes könnten also vertrauliche Daten sonst wo hin im Netz verteilt werden. Eventuell vorhandene Sicherheitslücken in Memcached sollten natürlich ebenfalls schnellstmöglich abgedichtet werden. In der Vergangenheit gab es immer mal wieder Berichte über Sicherheitslücken in der Software, die zur Ausführung von Schadcode missbraucht werden können.

Quelle: heise.de