DNS - wie geht es weiter?

15. März 2018: Über 30 Jahre alt ist das DNS und mit diversen Ergänzungen mittlerweile schwer überschaubar. Braucht es ein Re-Design oder sollte man es gleich pensionieren?

Heise.de widmet sich diesem Thema in einem interessanten Artikel:

Drupal 8.5.0: Besseres Mediensystem, Workflows und PHP-7.2-Unterstützung

14. März 2018 - Die aktuelle Version 8.5 des freien Content Management Frameworks Drupal bringt Detailverbesserungen und neue Core-Module mit.

Das neue Modul "Media" bereichert den Drupal-Baukasten um eine Datenstruktur für Medien aller Art. "Media entities" können beliebige Inhalte in Webseiten einbinden, lokale Bilddateien ebenso wie externe Videos auf Plattformen oder Tweets. Allerdings bringt der Core noch kein benutzerfreundliches Frontend mit, die Entwickler arbeiten an einer flexiblen Medien-Bibliothek.

Drupal 8.5 unterstützt und empfiehlt jetzt die PHP-Version 7.2. In genau einem Jahr will die Drupal-Community den Support für PHP5.5 und 5.6 einstellen.

Mehr dazu gibt's bei heise.de

Whois-Politik: Datenschützer aus aller Welt raten zu deutlich mehr Datensparsamkeit

13.März 2018 - Hätte die ICANN nicht jahrelang die Datenschutzfragen schleifen lassen, wäre die Vorbereitung auf die Umsetzung der Datenschutzgrundverordnung nicht so schwierig, meinen Datenschutzbeauftragte. Sie haben Empfehlungen für die privaten Domainverwalter.

Passend zum Beginn der 61. Tagung in San Juan, Puerto Rico, hat die von der Berliner Datenschutzbeauftragten Maja Smoltczyk geleitete "Internationale Arbeitsgruppe zum Datenschutz in der Telekommunikation" (IWGDPT) ihre Empfehlungen zur Whois-Politik herausgegeben. Im Whois sind – bislang auf Druck der ICANN öffentlich zugänglich – die Namen, Anschriften, Rufnummern und E-Mail-Adressen privater Domaininhaber verzeichnet. Seit vielen Jahren kritisieren die europäischen Datenschützer diese Praxis, aber erst die potenziell hohen Strafen der Datenschutzgrundverordnung brachten Bewegung in die Debatte.

Das ICANN-Management legte in der Nacht zu Freitag ihren endgültigen Vorschlag für eine Interimslösung vor, der mit der Praxis der Publikation der privaten Domaininhaberdaten aufräumt. Ähnlich wie die DeNIC, die kürzlich eine neue Whois-Politik für de-Adressen ankündigte, will nun auch die ICANN auf die Veröffentlichung privater Namen und Adressdetails für .com, .info, .berlin oder .saarland-Domains verzichten. Ein direkter Kontakt zum Domaininhaber soll allerdings, anders als bei der DeNIC, über ein neutrales Webformular oder eine neutrale E-Mail-Adresse möglich sein.

Mehr dazu finden Sie bei heise.de

Microsoft vs. FinFisher: Windows Defender ist gegen den Staatstrojaner gewappnet

13.3.2018 - Microsoft hat den Staatstrojaner des deutsch-britischen Unternehmens FinFisher auseinandergenommen und den Windows Defender sowie Office 365 mit den gewonnenen Erkenntnissen trainiert. Beide Produkte sollten nun besser gegen ähnliche Angriffe schützen.

Die hochentwickelte Malware FinFisher der gleichnamigen deutsch-britischen Firma wird an Strafverfolger und andere staatliche Behörden vertrieben, die damit die Rechner von Verdächtigen durchsuchen oder sogar fernsteuern können. Microsoft kämpft bereits seit Jahren mit verschiedenen Versionen des Trojaners der Firma und den Sicherheitslücken, die ausgenutzt werden, um die Schadsoftware auf die Geräte von Zielen zu schleusen. So hat Microsoft zum Beispiel im September 2017 eine Sicherheitslücke im .NET-Framework (CVE-2017-8759) geschlossen, die von FinFisher missbraucht wurde. Die Firma nahm sich außerdem den Schadcode selbst vor, um die verschiedenen Sicherheitstechniken in Windows und Office 365 gegen ihn abzuhärten.

Microsofts Sicherheitsforscher haben ihre Ergebnisse nun der Öffentlichkeit präsentiert. Das sei kein einfaches Unterfangen gewesen, räumt die Firma ein. Sie habe neue Techniken entwickeln müssen, um dem Schadcode zu Leibe zu rücken.

Lesen Sie mehr dazu bei heíse.de

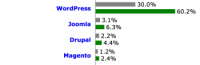

WordPress dominiert die Content-Management-Systeme

5.3.2018 - Eine Statistik zeigt: Das freie CMS WordPress ist erstmals auf mehr als 30 Prozent aller Websites installiert, gefolgt von weiterer Open-Source-Software. Doch die meisten Websites verzichten auf ein solches System.

Das freie Content-Management-System WordPress erreicht erstmals eine Verbreitung von 30 Prozent unter den 10 Millionen meistbesuchten Webseiten. Ermittelt hat die Statistik W3Techs, ein Dienst des österreichischen Beratungsunternehmens Q-Success, das dazu Daten zur Beliebtheit von Websites, Amazons Tocherfirma Alexa verwendet.

Auch auf den Plätzen zwei bis vier des Rankings steht mit Joomla, Drupal und Magento ebenfalls Open-Source-Software, wenn auch mit erheblich geringerem Anteil (3 Prozent und darunter). Unter den Webseiten, die ein CMS verwenden, kommt WordPress als populärstes CMS auf einen überragenden Anteil von über 60 Prozent, gefolgt von Joomla mit lediglich 6,3 Prozent. Immerhin setzen nach dieser Erhebung mehr als die Hälfte der Websites im Internet keinerlei CMS ein (50,2 Prozent)

Quelle: heise.de

Have I Been Pwned: Auch Regierungen suchen nach Datenlecks

4.3.2018 - Das freie Pwned-Passwords-Projekt ist mittlerweile enorm populär. Sogar Regierungen suchen automatisiert nach geleakten Mail-Adressen. Der Gründer zieht eine Zwischenbilanz.

Die Website "Have I Been Pwned" (HIBP) des unabhängigen Sicherheitsforschers Troy Hunt ermittelt, ob eine E-Mail-Adresse in einem öffentlich gewordenen Hack auftaucht. Mittlerweile umfasst die Datenbank dahinter mehrere hundert Millionen Einträge. Diesen Dienst nutzen immer mehr Personen und Institutionen, darunter Mitarbeiter der britischen und australischen Regierung, wie Engadget meldet.

Hunt blickt in einem Blogbeitrag auf die enorm gestiegene Popularität seines Projekts zurück und schildert, dass sich erfreulicherweise immer mehr Firmen und Institutionen für die automatische Domain-Prüfung registrierten. Darunter befinden sich oft zahlreiche Abteilungen aus einer größeren Einrichtung. Um unnötige Mehrarbeit zu vermeiden, gestattete er daher nach Überprüfung nun dem britischen National Cyber Security Centre (NCSC) das Überwachen sämtlicher Regierungsdomains des Vereinigten Königreichs. Ebenso verfuhr er beim Australian Cyber Security Centre für australische Regierungsdomains.

Auf der Website HIBP können alle Interessierten ihre E-Mail-Adresse eingeben und erhalten Auskunft, ob diese in einem Hack auftaucht, der in der Datenbank des Projekts erfasst wurde. Hunt stellt auch ein API für eine automatisierte Abfrage bereit. Administratoren können diese Überprüfung zudem für eine von ihnen verwaltete Domain vornehmen.

Auch das direkte Prüfen von Passwörtern ist mittlerweile möglich – eine Verbindung zwischen einem gehackten Passwort und dem zugehörigen Nutzerkonto oder einer E-Mail-Adresse gibt die Website aus guten Gründen allerdings nicht preis. Das Angebot eignet sich etwa dafür, bei einer Nutzerregistrierung solche geleakten Passwörter gar nicht erst zu akzeptieren.

Quelle: heise.de